Hola Tauler, por la naturaleza del protocolo de SMTP no hay una forma de evitar esto.

Te comento, el servicio de SMTP en tu servidor, está siempre esperando conexiones entrantes desde otros servidores para que estos le envíen correos a usuarios de tu dominio.

El correo puede venir desde cualquier dirección IP y desde cualquier dominio del mundo, por lo que el SMTP no tiene forma de saber si es un correo de un dominio válido o falso.

Normalmente, y debido a esta situación, los servidores cuentan con varias capas que van revisando el mensaje para ver si lo envían al buzón del usuario o lo marcan como SPAM, pero esa configuración depende de qué tan agresivo quieres que sea tu servidor.

Estos serían los pasos que tendrías que tener en cuenta en tu servidor:

Chequeos de IP de origen

-

Es importante que antes de que se logre realizar esta primera conexión, implementes un sistema de bloqueo de IPs por medio de listas negras RBLs, las cuales bloquean la conexión si la IP que se quiere conectar está en una de estas listas.

Chequeos de registros SPF

-

Si la conexión no proviene de una IP que esté en listas negras entonces el mensaje se recibirá, en este momento puedes verificar si el correo proviene de una IP autorizada por el dominio de origen mediante un registro que ellos publican en su zona DNS, este registro se llama SPF e indica cuáles direcciones IP están autorizadas para enviar correo a nombre del dominio.

-

Puedes configurar tu servidor para que marque como spam el correo si no pasa los chequeos de SPF, pero mucho dominios pueden tener esto mal configurado y estarías bloqueando correos legítimos.

Otros chequeos

-

Debes revisar los filtros que tenga tu servidor para ver qué opciones ajustas, siempre teniendo en cuenta de no configurar los filtros de manera muy agresiva que puedan rechazar correos legítimos.

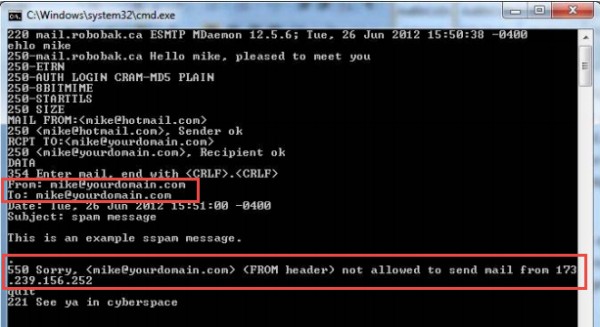

Lo que sí puedes hacer en tu servidor, es configurar para que no se puedan enviar correos suplantando a usuarios de tu mismo dominio, por ejemplo que alguien se haga pasar por el gerente y envíe un correo a recursos humanos diciendo que despidan a alguien.

Lee este artículo sobre IPShield en MDaemon

En la siguiente imagen puedes ver cómo el IPShield bloquea la conexión al tratar de suplantar un usuario interno.